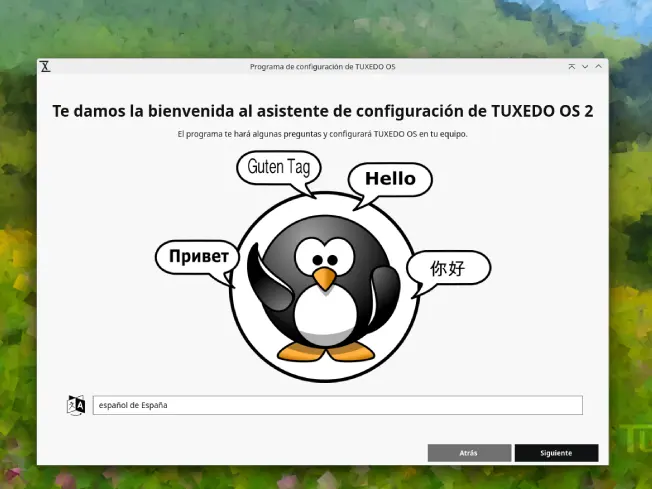

El hashing es un concepto fundamental en la ciencia de la computación y la tecnología de la información, que ha encontrado aplicaciones en diversas áreas, incluyendo la seguridad de datos, la gestión de bases de datos y, más recientemente, en la tecnología blockchain. Este artículo explora en profundidad qué es el hashing, cómo funciona, sus aplicaciones, ventajas y desventajas, y su papel en la tecnología blockchain.

Sobre el Hashing

El hashing es el proceso de convertir una entrada de longitud variable en una salida de longitud fija, generalmente para propósitos de autenticación y seguridad de datos. Este proceso se realiza mediante una función hash, que crea un valor único, también conocido como hash, para cada entrada única, incluso si la diferencia es mínima.

¿Cómo Funciona el Hashing?

El hashing es un proceso matemático que transforma los datos de entrada de cualquier tamaño en una longitud de salida fija, generalmente para propósitos de autenticación y seguridad de datos. Este proceso se realiza mediante una función hash, que crea un valor único, también conocido como hash, para cada entrada única. Aunque el proceso de hashing puede parecer simple en la superficie, es un procedimiento complejo que involucra varios pasos y principios matemáticos. A continuación, se detalla el proceso de hashing y cómo funciona en diversas aplicaciones.

Proceso de Hashing

- Entrada de Datos: La función hash toma los datos de entrada, que pueden ser de cualquier tamaño y tipo, como texto, una imagen o un archivo.

- Generación del Hash: La función procesa los datos de entrada y produce un hash de salida de tamaño fijo. Este hash es único para entradas únicas, y un cambio mínimo en la entrada debería producir un hash significativamente diferente.

- Almacenamiento o Verificación: El hash generado se puede almacenar para verificaciones futuras o se puede comparar con un hash existente para verificar la integridad de los datos.

Principios del Hashing

- Determinismo: La misma entrada siempre producirá el mismo hash.

- Rapidez: La función hash debe ser capaz de producir el hash en un tiempo relativamente corto.

- Pre-Imagen: Debería ser computacionalmente inviable generar la entrada original a partir de su hash.

- Pequeños Cambios, Grandes Diferencias: Incluso un cambio mínimo en la entrada debería cambiar drásticamente el hash.

- Resistencia a Colisiones: Debería ser extremadamente difícil encontrar dos entradas diferentes que produzcan el mismo hash.

Aplicaciones del Hashing

- Verificación de Integridad: Los hashes se utilizan para verificar la integridad de los datos durante la transmisión, comparando los hashes de los datos enviados y recibidos.

- Almacenamiento de Contraseñas: Las contraseñas se almacenan como hashes para protegerlas contra el acceso no autorizado.

- Estructuras de Datos: Las tablas hash utilizan funciones hash para localizar un dato en un array utilizando la clave.

- Firmas Digitales: Los hashes de los datos se firman digitalmente para verificar tanto la fuente como la integridad de los datos.

Ejemplo de Funcionamiento del Hashing

Consideremos un ejemplo simple utilizando una función hash hipotética:

- Entrada: «HolaMundo»

- Función Hash: [Función hipotética que genera un hash]

- Hash Generado: «1a2b3c4d5e»

Si cambiamos un solo carácter en la entrada:

- Entrada: «holaMundo»

- Hash Generado: «9z8y7x6w5v»

Aunque el cambio en la entrada es mínimo, los hashes generados son drásticamente diferentes, lo que demuestra la propiedad de que pequeños cambios en la entrada producen grandes cambios en el hash.

Consideraciones de Seguridad

Aunque el hashing es una herramienta poderosa para la seguridad y la verificación de datos, no está exenta de vulnerabilidades. Las colisiones, donde dos entradas diferentes producen el mismo hash, y los ataques de fuerza bruta, donde se intentan todas las combinaciones posibles para generar un hash específico, son amenazas viables al hashing. Por lo tanto, es crucial seleccionar funciones hash que hayan sido ampliamente probadas y revisadas por la comunidad de seguridad cibernética.

El hashing, con su capacidad para proteger y verificar datos, sigue siendo una técnica esencial en la informática y la ciberseguridad. A través de su aplicación en diversas áreas, desde la seguridad de contraseñas hasta la integridad de los datos en la blockchain, el hashing continúa siendo un pilar en la construcción de un entorno digital seguro y autenticado.

Área de Aplicación

- Seguridad de Datos: Generación de hashes para contraseñas y datos para almacenamiento seguro.

- Bases de Datos: Utilizado para buscar datos de manera eficiente.

- Blockchain: Para crear direcciones de billetera y mantener la integridad de los datos.

- Integridad de Datos: Verificar la integridad de los datos durante la transmisión.

Ventajas y Desventajas del Hashing

Ventajas:

- Rapidez: Las funciones hash son rápidas y eficientes.

- Seguridad: Ayuda a mantener la confidencialidad de los datos.

- Prevención de Duplicados: Detecta y previene la entrada de datos duplicados.

Desventajas:

- Colisiones: Dos entradas diferentes pueden producir el mismo hash.

- Irreversible: No se puede recuperar la entrada original del hash.

- Limitaciones de Seguridad: No es completamente a prueba de violaciones.

Uso del Hashing en Blockchain

El hashing es un componente integral en la tecnología blockchain, proporcionando tanto seguridad como integridad a los datos almacenados en la cadena de bloques. La blockchain, conocida por su aplicación más famosa, Bitcoin, utiliza funciones hash en varias etapas de su proceso para asegurar y verificar los datos. A continuación, exploramos cómo el hashing se aplica en la blockchain y por qué es crucial para su funcionamiento y seguridad.

Creación de Direcciones

Las direcciones de las billeteras de criptomonedas, que son esencialmente identificadores públicos en la blockchain, se generan utilizando funciones hash. Por ejemplo, en Bitcoin, una clave pública se pasa a través de una serie de funciones hash (SHA-256 y RIPEMD-160) para crear una dirección de billetera Bitcoin. Este proceso asegura que cada usuario tenga una dirección única y que, incluso un pequeño cambio en la clave pública, resulte en una dirección de billetera completamente diferente.

Formación de Bloques y Minería

El proceso de minería, que es cómo se agregan nuevos bloques a la blockchain, está intrínsecamente ligado al hashing. Los mineros compiten para encontrar un nuevo bloque resolviendo un problema matemático que involucra la función hash. Este problema implica encontrar un valor que, cuando se hashea junto con los datos del bloque, produce un hash que cumple con ciertos criterios, como tener un número específico de ceros al inicio. Este proceso, conocido como Prueba de Trabajo (PoW), es computacionalmente intenso y requiere una cantidad significativa de energía y recursos computacionales.

Manteniendo la Integridad de la Cadena

Cada bloque en la blockchain contiene el hash del bloque anterior, creando una cadena de bloques interconectados. Si alguien intenta alterar la información en un bloque, el hash del bloque cambiará. Dado que cada bloque contiene el hash del bloque anterior, un cambio en un bloque alterará todos los bloques subsiguientes en la cadena, alertando a la red sobre la alteración. Esta interconexión de bloques a través de hashes asegura la integridad de los datos en toda la cadena y protege contra la manipulación de datos.

Verificación de Transacciones

Las funciones hash también se utilizan para verificar la autenticidad de las transacciones en la blockchain. Cuando se realiza una transacción, se crea un hash de la transacción que luego es firmado digitalmente por la clave privada del remitente. Los demás participantes en la red pueden usar la clave pública del remitente para verificar la firma y asegurarse de que la transacción sea legítima y provenga del remitente declarado.

Merkle Trees en Blockchain

La blockchain utiliza una estructura de datos conocida como Merkle Tree, que utiliza hashing para agrupar y verificar grandes conjuntos de datos de manera eficiente. Cada transacción en un bloque se hashea, y luego los hashes se emparejan y se hashean juntos, creando una estructura de árbol. Este proceso continúa hasta que se crea un único hash, conocido como la raíz Merkle, que puede ser utilizado para verificar rápidamente si una transacción específica está incluida en un bloque.

Ejemplos Descriptivos

- MD5: Anteriormente utilizado para la verificación de datos, pero ahora se considera inseguro debido a las vulnerabilidades.

- SHA-256: Utilizado en Bitcoin y considerado seguro debido a su resistencia a colisiones y su seguridad.

FAQs (Preguntas Frecuentes)

- ¿Qué es un Hash? Un hash es una salida de longitud fija generada por una función hash a partir de una entrada específica.

- ¿Es el Hashing Reversible? No, el hashing es un proceso unidireccional.

- ¿Qué es una Colisión en el Hashing? Ocurre cuando dos entradas diferentes producen el mismo hash.

- ¿Cómo Afecta el Hashing a la Seguridad de las Contraseñas? El hashing convierte las contraseñas en un hash, lo que ayuda a proteger la información original.

- ¿Es el Hashing 100% Seguro? No, aunque es seguro, no es completamente infalible.

- ¿Cómo se Utiliza el Hashing en Blockchain? Se utiliza para formar bloques y verificar la integridad de los datos.

- ¿Qué es SHA-256? Es una función hash utilizada en la tecnología blockchain y considerada segura.

- ¿Por Qué es Importante el Hashing en las Bases de Datos? Facilita la búsqueda rápida de datos y previene la duplicación.

- ¿El Hashing es Útil Solo para la Seguridad? No, también se utiliza en la gestión de datos, verificación de integridad, y más.

- ¿Puede el Hashing Ser Utilizado para Recuperar Datos? No, el hashing es irreversible y no se puede utilizar para recuperar datos.

Conclusión

El hashing es una técnica fundamental que ha encontrado aplicaciones en diversas áreas de la tecnología y la informática. Desde garantizar la seguridad de los datos hasta facilitar la gestión eficiente de las bases de datos y jugar un papel crucial en la tecnología blockchain, el hashing sigue siendo un componente esencial en el mundo digital. Aunque no está exento de desafíos y limitaciones, el hashing sigue siendo una herramienta invaluable en la caja de herramientas de la tecnología de la información.