El hackeo se erige como un fenómeno intrigante y omnipresente que afecta tanto a individuos como a organizaciones en todo el mundo. Este artículo exhaustivo desentrañará el concepto del hackeo desde sus raíces históricas hasta su evolución actual, pasando por la identificación de los diversos tipos de hackers, las técnicas que emplean y, finalmente, cómo protegerse de sus ataques.

Historia del Hackeo: De la Curiosidad al Ciberdelito

La historia del hackeo se remonta a las décadas de 1960 y 1970, cuando los primeros entusiastas de la informática exploraban sistemas para entender su funcionamiento. Desde aquellos días pioneros hasta la actualidad, el hackeo ha evolucionado en una serie de vertientes. Este viaje histórico nos llevará desde el espíritu curioso de los hackers originales hasta la sofisticación de la ciberdelincuencia moderna.

Definición de Hackeo: Más Allá de las Contraseñas

El hackeo no se limita a la mera adivinanza de contraseñas. Este término abarca una amplia gama de actividades, desde la mejora de sistemas hasta la explotación maliciosa de vulnerabilidades. Descubre qué es realmente el hackeo y cómo se ha convertido en un concepto multidimensional en la era digital.

Los 3 Tipos de Hackers: Sombreros y Motivaciones

En el vasto universo de los hackers, existen tres categorías fundamentales, cada una con sus propias motivaciones y ética:

Hackers de Sombrero Negro

Los hackers de sombrero negro operan en el lado oscuro de la ciberseguridad. Su principal objetivo es el lucro personal, y están dispuestos a realizar actividades ilegales, como el robo de datos o el malware.

Hackers de Sombrero Blanco

Por otro lado, los hackers de sombrero blanco son defensores de la ciberseguridad. Su propósito es identificar vulnerabilidades en sistemas y redes para luego informar a los propietarios, ayudando a fortalecer la seguridad en lugar de explotar debilidades.

Hackers de Sombrero Gris

Los hackers de sombrero gris caminan en una línea delgada entre el bien y el mal. Realizan actividades de hacking sin autorización, pero con intenciones éticas. Exponen vulnerabilidades, aunque sin causar daño significativo.

Técnicas Maestras de los Hackers: La Artesanía de la Intrusión

Para lograr sus objetivos, los hackers emplean una variedad de técnicas inteligentes y sigilosas. Algunas de las más comunes incluyen:

Phishing: La Trampa en el Correo Electrónico

El phishing implica engañar a las personas para que revelen información confidencial a través de correos electrónicos o sitios web falsificados. Los hackers se hacen pasar por entidades de confianza para robar datos sensibles.

Malware: El Software Malicioso

El malware es una amenaza omnipresente en el mundo digital. Este software malicioso puede infiltrarse en sistemas y dispositivos para robar información, dañar el funcionamiento y, en algunos casos, tomar el control total.

Inyección SQL: Explotación de Bases de Datos

La inyección SQL se enfoca en manipular bases de datos web. Los hackers explotan vulnerabilidades en la entrada de datos para obtener acceso no autorizado o modificar información almacenada.

Envenenamiento de DNS: Manipulando las Rutas de Internet

El envenenamiento de DNS es una táctica sofisticada que involucra la manipulación de servidores DNS para redirigir el tráfico web a sitios falsos o maliciosos. Esto puede llevar a que los usuarios sean víctimas de ataques y robo de datos.

Robo de Cookies: Acceso a Sesiones de Usuario

El robo de cookies permite a los hackers acceder a las sesiones de usuario sin necesidad de conocer contraseñas. Esto puede llevar a la toma de cuentas en línea y la obtención de información personal.

Detectando la Intrusión: ¿Cómo Saber si Has Sido Hackeado?

Detectar un hackeo puede ser complicado, pero hay señales que pueden indicar una posible intrusión. Aprende a identificarlas y a tomar medidas para proteger tus cuentas y datos.

Fortaleciendo tus Defensas: Consejos Vitales contra Hackers

En un mundo digital lleno de amenazas, protegerse de los hackers es esencial. Aquí encontrarás los mejores consejos para defenderse de los hackers, que incluyen:

Uso de una VPN: Protección de la Privacidad

Una VPN (Red Privada Virtual) cifra tu conexión a Internet, protegiendo tus datos de miradas indiscretas y posibles interceptaciones.

Descargas Seguras: Evitando Malware

Realizar descargas solo desde fuentes originales es crucial para evitar la instalación de malware en tus dispositivos.

Por qué los Sitios de WordPress son Vulnerables a Hackeos

Los sitios web construidos en WordPress son objetivos frecuentes para los ciberdelincuentes, y existen varias razones detrás de esta tendencia. En este artículo, desglosaremos las principales razones por las cuales los sitios de WordPress son vulnerables a los hackeos y proporcionaremos información valiosa sobre cómo prevenirlos.

Contraseñas Débiles: La Puerta de Entrada Más Común

Una de las principales razones detrás de los hackeos de sitios de WordPress son las contraseñas débiles o predecibles. Sorprendentemente, una de las contraseñas más utilizadas en todo el mundo es simplemente «contraseña». La importancia de tener contraseñas seguras no se limita solo a la cuenta de administrador de WordPress, sino que también se extiende a todos los usuarios y áreas de su sitio, incluyendo FTP y alojamiento web.

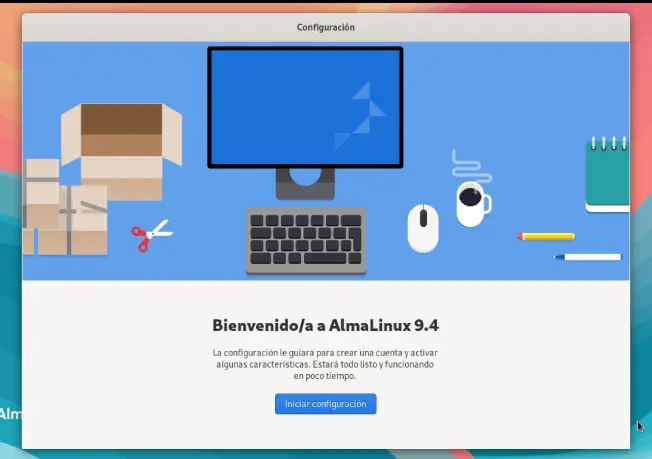

Software Desactualizado: Un Terreno Fértil para los Hackeos

Los plugins, temas y la propia plataforma WordPress están sujetos a actualizaciones periódicas que abordan vulnerabilidades y agujeros de seguridad. Si no mantiene su sitio actualizado con las últimas versiones de estos elementos, está dejando una puerta abierta a los ciberdelincuentes.

Código No Confiable: Un Riesgo Oculto

Instalar plugins y temas de fuentes no confiables puede introducir código inseguro en su sitio, creando así un riesgo importante. Se recomienda encarecidamente obtener plugins y temas gratuitos desde el directorio oficial de WordPress. En el caso de adquirir temas y plugins premium, investigue la reputación del proveedor y busque recomendaciones de fuentes confiables. Nunca instale plugins «nulled» (anulados), ya que provienen de sitios gratuitos y pueden tener intenciones maliciosas.

Cómo Suceden los Hackeos en WordPress

Para comprender cómo los sitios de WordPress son vulnerables a los hackeos, es importante conocer las principales rutas que siguen los ciberdelincuentes para acceder a su sitio:

1. Puertas Traseras

Los piratas informáticos pueden evitar los métodos normales de acceso al sitio mediante la inserción de scripts o archivos ocultos, como sucedió con la vulnerabilidad TimThumb en 2013.

2. Hacks Farmacéuticos

Se utiliza un exploit para insertar código malicioso en versiones desactualizadas de WordPress, aprovechando las vulnerabilidades conocidas.

3. Intentos de Inicio de Sesión por Fuerza Bruta

Los piratas informáticos automatizan intentos de inicio de sesión para explotar contraseñas débiles y obtener acceso a su sitio.

4. Redirecciones Maliciosas

Mediante puertas traseras, los ciberdelincuentes pueden agregar redirecciones maliciosas a su sitio, redirigiendo a los visitantes a destinos perjudiciales.

5. Secuencias de Comandos entre Sitios (XSS)

Esta vulnerabilidad común se encuentra en los plugins de WordPress y permite a los hackers inyectar scripts maliciosos que pueden enviar código malicioso al navegador del usuario.

6. Denegación de Servicio (DoS)

Los errores o vulnerabilidades en el código del sitio pueden ser explotados para abrumar el servidor, dejando el sitio inaccesible.

Protección y Prevención

A pesar de los riesgos, hay pasos efectivos que puede tomar para proteger su sitio de WordPress contra hackeos:

- Utilice contraseñas robustas y cambie regularmente.

- Mantenga su software de WordPress, temas y plugins actualizados.

- Confíe en fuentes confiables para la adquisición de plugins y temas.

- Realice copias de seguridad periódicas de su sitio web.

- Monitoree activamente su sitio en busca de actividad sospechosa.

- Implemente medidas de seguridad adicionales, como firewalls de aplicaciones web (WAF) y sistemas de detección de intrusiones (IDS).

Administrador de Contraseñas: Gestión Segura

El uso de un administrador de contraseñas facilita la gestión de contraseñas seguras para todas tus cuentas en línea, reduciendo el riesgo de acceso no autorizado.

En resumen, el hackeo es un fenómeno intrincado y omnipresente en la era digital actual. Comprender sus raíces históricas, los distintos tipos de hackers y las técnicas que emplean es fundamental para navegar con seguridad por el ciberespacio. Utiliza esta información para proteger tus activos digitales y mantener tus datos a salvo de los intrusos cibernéticos.