Qué es Clawdbot

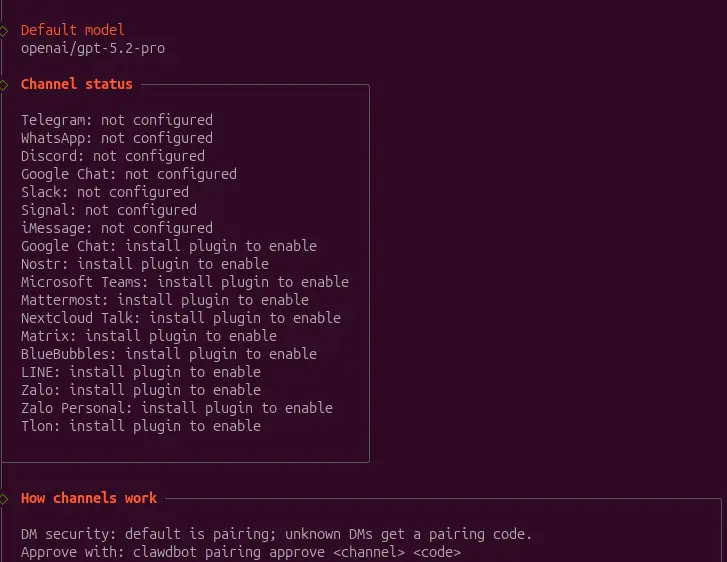

Clawdbot —renombrado recientemente como Moltbot— es un asistente de IA de código abierto que corre en tus propios equipos/servidores. Se conecta a WhatsApp, Telegram, Discord, Slack, Signal, iMessage, etc., y desde ahí puede gestionar tu correo, calendario, navegar y ejecutar comandos. No espera a que le hables: puede iniciarte mensajes con recordatorios y “heartbeats”.

Medios tech y comunidades lo señalan como un salto cualitativo por su carácter proactivo, ejecución real y privacidad (al correr localmente).

Cómo funciona: proactividad, memoria y “manos” sobre tu ordenador

- Proactividad: te envía briefings o avisos en horarios/configuraciones que tú definas.

- Memoria persistente: recuerda contexto y preferencias entre sesiones.

- “Manos”: puede leer/escribir archivos, lanzar scripts y controlar el navegador (con límites configurables).

Cuando lo integré en mis chats, dejó de ser “un chatbot más”: sentí que tenía un mayordomo digital que me acompaña en mi rutina y ejecuta tareas sin pedirle permiso a cada paso.

Integraciones útiles (WhatsApp, Telegram, Gmail, GitHub, domótica)

Funciona con los canales donde ya estás: WhatsApp, Telegram, Slack, Discord, Signal, iMessage. Y se lleva bien con servicios como Gmail, GitHub, Obsidian, Hue, entre otros (50+ integraciones).

En mi caso, lo uso para limpiar suscripciones del correo y disparar pequeñas automatizaciones de repos en GitHub cuando estoy fuera del ordenador.

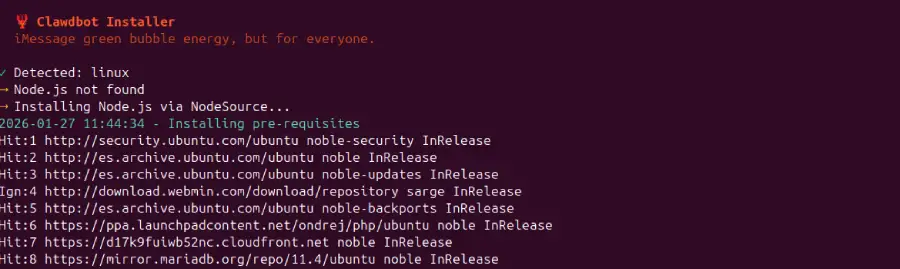

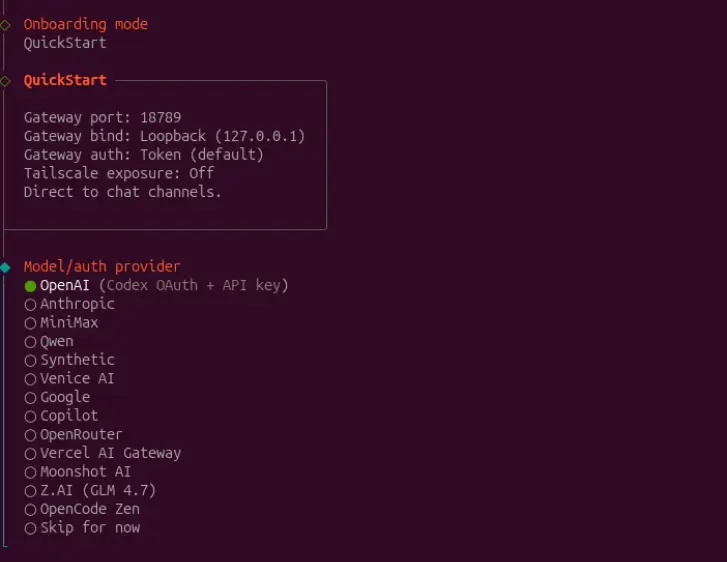

Instalación rápida: curl, npm y clawdbot onboard

El sitio oficial propone un flujo muy directo que instala dependencias (incluido Node.js) y el propio asistente:

# Instalador "one-liner": prepara todo (incl. Node.js)

curl -fsSL https://molt.bot/install.sh | bash

# Instalar Clawdbot (Moltbot)

npm i -g clawdbot

# Onboarding inicial

clawdbot onboard

Funciona en macOS, Windows y Linux. Si prefieres montar desde código, ofrecen variante con git y pnpm.

Despliegue en VPS de hostingtg.com: instalación, seguridad y escalado

Lo bonito es que arranca en un VPS pequeño y escala cuando lo necesites. En hostingtg.com tienes VPS autogestionados con discos NVMe y escalabilidad inmediata desde panel.

(VPS) Requisitos mínimos y escalabilidad

- Recomendado para piloto: 1 vCPU, 1–2 GB RAM, 20 GB NVMe; Ubuntu 22.04/24.04 LTS.

- Escalado: sube vCPU/RAM/almacenamiento desde el panel de HostingTG según carga.

(VPS) Paso a paso en Ubuntu 22.04/24.04

- Acceso y usuario seguro

# Entra por SSH

ssh root@IP_DEL_VPS

# Crea usuario sin privilegios y dale sudo

adduser clawd && usermod -aG sudo clawd

# Copia tu clave pública y desactiva login por contraseña en /etc/ssh/sshd_config

# PubkeyAuthentication yes ; PasswordAuthentication no ; PermitRootLogin no

systemctl restart ssh

2. Actualiza y prepara firewall (UFW)

apt update && apt upgrade -y

apt install -y ufw

ufw default deny incoming

ufw default allow outgoing

ufw allow OpenSSH

ufw enable

ufw status verbose

(Principios de UFW y reglas comunes).

- Fail2ban para proteger SSH

apt install -y fail2ban

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

# En [sshd] ajusta, por ejemplo:

# maxretry = 5

# findtime = 10m

# bantime = 1h

systemctl enable --now fail2ban

fail2ban-client status sshd

(Instalación y parámetros útiles: maxretry, findtime, bantime).

- Instala Clawdbot (Moltbot)

# Como usuario 'clawd'

ssh clawd@IP_DEL_VPS

# Instalador oficial (incluye Node)

curl -fsSL https://molt.bot/install.sh | bash

# Alternativa: si ya tienes Node >= 22, instala el paquete

npm i -g clawdbot

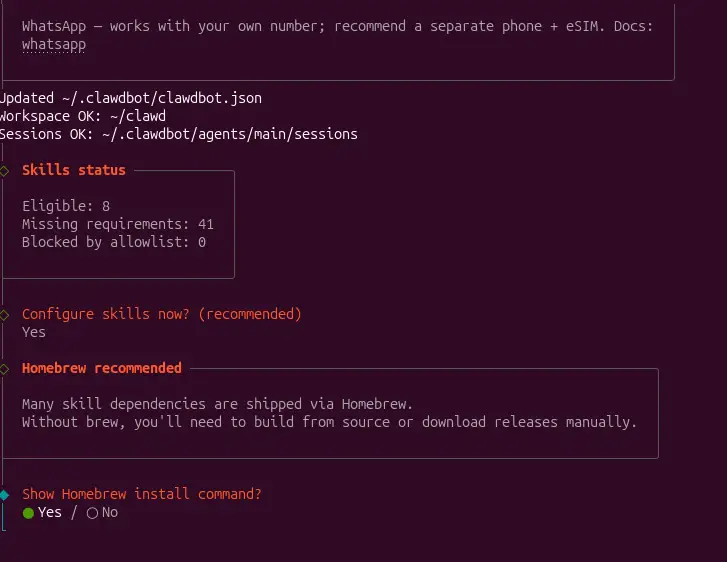

clawdbot onboard

(Instalación oficial y onboarding).

- Ejecución continua

Para mantenerlo vivo en servidor puedes usar tmux/screen o un gestor de procesos (p. ej.pm2). En despliegues con gateway web, algunos tutoriales sugieren comandos comoclawdbot gateway. Ajusta según tu flujo. - (Opcional) Exponer dashboard detrás de Nginx + HTTPS

apt install -y nginx

ufw allow 'Nginx Full'

# Certbot (Let's Encrypt)

snap install core && snap refresh core

snap install --classic certbot

ln -s /snap/bin/certbot /usr/bin/certbot

# Emite y configura TLS automáticamente

certbot --nginx -d tu-dominio.com -d www.tu-dominio.com

(Guías oficiales/terceros para Nginx + Let’s Encrypt).

Buenas prácticas de seguridad en VPS

- Principio de mínimo privilegio: ejecuta el bot con usuario no-root.

- Cierra puertos que no uses y limita orígenes si expones servicios.

- Logs & auditoría: rota logs y revisa

fail2ban.log/auth.log. - Backups/snapshots desde el panel del proveedor (antes de cambios mayores).

- Exposición del dashboard: preferible túnel SSH; si público, TLS obligatorio y listas de acceso (IP allowlist).

Yo lo tengo detrás de TLS y con IPs permitidas. Es un servicio que sí puede tocar sistema, así que merece capas de defensa.

Primeros pasos: permisos, sandbox y límites recomendados

- Decide el alcance: ¿puede borrar archivos? ¿lanzar scripts? Empieza restrictivo y abre según necesidad.

- Credenciales: usa tokens/OAuth dedicados y revocables; nunca mezcles cuentas personales productivas.

- Canales: activa solo los que realmente uses.

- Revisión periódica: revisa memoria, acciones recientes y permisos concedidos. (Xataka enfatiza riesgos típicos).

Casos de uso que cambian el día a día

- Inbox Zero en días con “desuscríbeme de todo lo repetido”.

- Resúmenes matinales con agenda + clima + tareas del día.

- GitHub y pequeño CI: le escribo por Telegram “lanza pruebas y dime qué falla”, y me reporta por chat.

- Domótica ligera: escenas de hogar según hora y calendario.

Cuando probé estos flujos, la IA dejó de ser curiosidad y se volvió infraestructura personal.

Costes, modelos y opciones: LLM local (Ollama) vs Claude/GPT

Puedes usarlo con Claude / GPT o con modelos locales vía Ollama si buscas reducir coste y mantener aún más datos en local. La elección dependerá de latencia y presupuesto.

Riesgos reales y cómo mitigarlos (checklist práctico)

| Riesgo | Qué puede pasar | Mitigación |

|---|---|---|

| Permisos excesivos | Borrado/edición indeseada | Usuario no-root, carpetas de trabajo dedicadas, backups |

| Alucinaciones/errores | Acciones erróneas automatizadas | “Dry-run”/confirmaciones en tareas críticas, revisión de logs |

| Exposición de dashboard | Acceso no autorizado | TLS (Let’s Encrypt), allowlist IP, credenciales fuertes |

| Integraciones indiscriminadas | Fugas de datos | Tokens mínimos, revocables y específicos por servicio |

| Configuración apresurada | Superficie de ataque | UFW + Fail2ban + actualizaciones regulares |

(Advertencias de seguridad: hazlo con cabeza, sobre todo si eres nuevo en servidores).

Resolvemos algúnas dudas

¿Clawdbot = Moltbot?

Sí: la web oficial indica que Moltbot es el nuevo nombre y que antes se llamaba Clawdbot.

¿Cómo se instala “en limpio”?

Con el one-liner (curl … | bash), luego npm i -g clawdbot y clawdbot onboard.

¿Qué canales soporta?

WhatsApp, Telegram, Slack, Discord, Signal, iMessage, entre otros.

¿Puedo correrlo barato en la nube?

Sí: un VPS pequeño en hostingtg.com sirve para pilotos y puedes escalar desde su panel.

Sobre Clawdbot

El valor de Clawdbot/Moltbot no es “responder bonito”, es actuar. En mis pruebas, se integra en mis conversaciones y ejecuta tareas reales con un grado de control que yo marco. Si lo montas en un VPS pequeño y lo aseguras bien, tienes un mayordomo digital listo para crecer contigo.

Opinión Personal

Confieso que con Clawdbot (Moltbot) sentí un cambio de era. Durante años convivimos con asistentes que responden “bonito” pero no hacen nada sin nuestra mano. Clawdbot rompe esa inercia: no vive en una pestaña olvidada, vive en tus chats y actúa. Te escribe cuando toca, ejecuta tareas, navega, mueve archivos, lanza comandos. Y, quizá lo más importante, puedes alojarlo tú, con tus reglas y tus límites.

No se trata de magia, se trata de control. Cuando la IA se autoalojada deja de ser un escaparate y se convierte en infraestructura personal. Ahí es donde aparece el verdadero valor: un “mayordomo digital” que entiende tu rutina y la sostiene de forma proactiva. ¿Riesgos? Claro que hay: alucinaciones, permisos mal puestos, dashboards mal expuestos. Pero eso no invalida la idea; solo exige criterio y buenas prácticas (usuarios sin privilegios, firewall, 2FA, registros, despliegue mínimo y escalable).

Lo que me convence no es solo su capacidad técnica, sino el cambio de relación con la IA: pasamos de preguntarle cosas a delegarle acciones con una capa de responsabilidad. En mi día a día, Clawdbot ya no es “otra app” sino una pieza que orquesta correo, recordatorios y pequeñas automatizaciones de repos. Y cuando viajo, sigo “hablando” con mi sistema desde Telegram como si estuviera en el escritorio.

¿Es para todo el mundo? No todavía. Requiere entender qué abrir y qué cerrar, y aceptar que la proactividad implica confianza y verificación. Pero si te atrae la idea de una IA que trabaja de verdad y respeta tu privacidad, aquí hay un camino claro: empezar en pequeño, asegurar bien y escalar cuando lo necesites.

Ahora te leo a ti:

¿Qué te atrae o te frena de Clawdbot? ¿Lo montarías en un VPS pequeño? ¿Qué casos de uso te gustaría automatizar primero? Déjame tus comentarios y debatimos cómo llevarlo a tu contexto con cabeza.