Qué es WireGuard y por qué elegirlo (velocidad, seguridad y simplicidad)

WireGuard es un protocolo VPN moderno que prioriza tres cosas: rapidez, seguridad y sencillez. Nació con una premisa clara: que levantar un túnel seguro no sea un dolor de cabeza. En lugar de mil parámetros y una pila de cifrados heredados, se apoya en un conjunto reducido de algoritmos actuales y en una configuración corta y legible. Esa base se traduce en latencias bajas, consumo mínimo de CPU y reconexiones casi instantáneas en redes móviles o con cambios de IP.

En mi día a día, WireGuard no me ha fallado: lo describiría como “un sistema que nunca defrauda, fácil de usar y con protocolos seguros”. La experiencia es estable incluso con escenarios exigentes (dispositivos móviles, Wi-Fi público, conmutaciones de red). Además, la configuración por pares (peers) y claves públicas/privadas simplifica el control de acceso: cada dispositivo tiene su identidad criptográfica y sus rutas de tráfico (AllowedIPs).

Ahora bien, no todo el mundo quiere entrar de golpe en ficheros .conf y reglas de firewall. Para usuarios más nóveles la instalación manual puede ser intimidante, y aquí es donde un panel web o un despliegue guiado marcan la diferencia. En mi caso, he usado servidores con EasyPanel que ofrecen un template 1-click de “WireGuard Easy”. Es literalmente pulsar un botón y tener una VPN “vitaminada” con un pequeño panel web para crear, activar/desactivar y eliminar conexiones. Ese atajo reduce fricción y te permite empezar a trabajar con la VPN sin peleas.

Otro punto a favor es que WireGuard en móvil (Android o iOS) funciona de maravilla: abres la app, importas un QR y listo. La sensación es “como si tus dispositivos estuvieran en la misma red local”, lo que simplifica muchísimo el acceso a NAS, cámaras, servidores internos o escritorios remotos.

Requisitos previos: IP pública, puerto 51820/UDP, DNS y CG-NAT (qué hacer si lo tienes)

Antes de ponerte manos a la obra, valida el contexto de red:

- IP pública alcanzable: si montas el servidor en casa o en una oficina, confirma que tu operador no te mete detrás de CG-NAT. Si estás en CG-NAT, el puerto no será accesible desde Internet. Soluciones: pedir IP pública, contratar un VPS y hacer túnel inverso o usar un relay.

- Puerto: por defecto, WireGuard escucha en UDP 51820. Puedes cambiarlo, pero recuerda abrir/reenviar ese puerto en el router/firewall hacia el servidor.

- Sistema operativo: Ubuntu/Debian funcionan muy bien; también Windows/macOS. En Linux, el rendimiento suele ser superior gracias a la integración con el kernel.

- DNS: define qué servidor DNS usarán los clientes (interno, público, Pi-hole, etc.). Si quieres resolver nombres de tu LAN remota, planifica ese DNS.

- Plan de direccionamiento: elige una subred VPN clara (p. ej., 10.8.0.0/24). Cada peer tendrá una IP única en esa subred.

- Seguridad básica: el servidor debe estar actualizado, con firewall activado (UFW/nftables/iptables) y acceso SSH seguro.

Consejos prácticos que me han ahorrado horas:

- Si tienes doble NAT (router del ISP + tu router), abre el puerto en ambos o pon el primero en modo bridge.

- Documenta en una hoja tus parámetros: IP pública, puerto UDP, subred VPN, DNS y las claves, para no “perderte” al añadir nuevos peers.

- Si tu operador es “creativo” con el tráfico UDP, prueba a cambiar el puerto a uno alto aleatorio (por ejemplo 51888) y habilita PersistentKeepalive en los clientes móviles.

Instalación WireGuard con EasyPanel (instalación 1-click)

Qué necesitas antes de empezar

- Servidor con EasyPanel preinstalado. En Hosting TG disponemos de servidores con EasyPanel que permiten la auto-instalación vía template de WireGuard Easy en 1 clic. Te entregamos URL del panel y credenciales iniciales.

- IP pública (o dominio). Puedes usar directamente la IP pública del servidor o un dominio/subdominio apuntando a esa IP.

- Puertos y firewall. Abre/permite:

- UDP 51820 (por defecto) para el túnel WireGuard.

- Puerto web del panel de WireGuard Easy (EasyPanel te mostrará cuál expone el template; suele ser HTTP/HTTPS).

- Acceso al correo de bienvenida del servidor para localizar URL del panel, usuario y contraseña inicial.

Nuestra experiencia: con el template 1-click el despliegue es rápido y estable, y el panel web te permite crear, activar, desactivar o eliminar conexiones sin tocar ficheros ni consola.

Acceso a EasyPanel

- Entra en la URL del panel incluida en el correo de alta (por ejemplo:

https://tu-panel.dominio). - Inicia sesión con tus credenciales.

- Verás el dashboard con tus servidores o nodes disponibles.

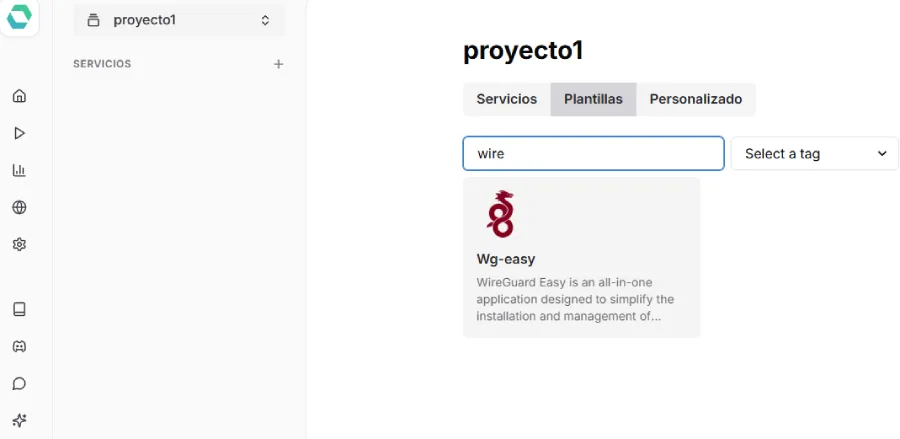

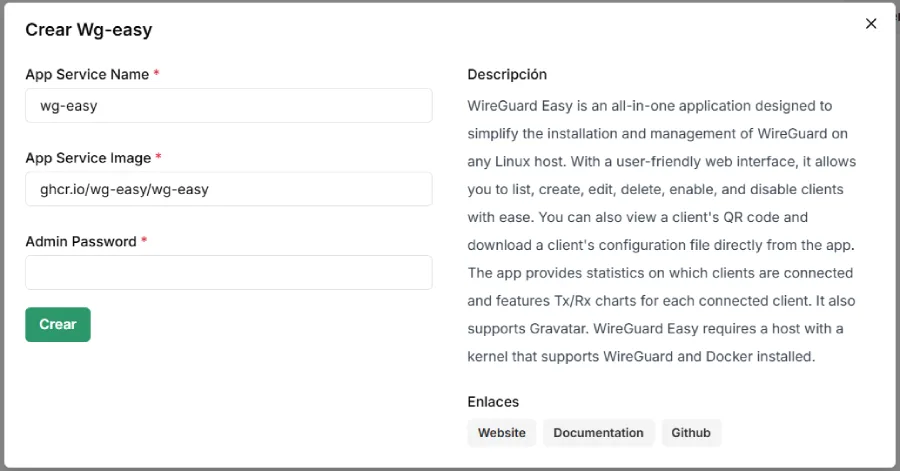

Crear la app desde el template “WireGuard Easy”

- Pulsa Crear nueva aplicación (o “New App”).

- Elige Marketplace / Templates y busca WireGuard Easy.

- Selecciónalo y confirma el servidor (node) donde desplegar.

- EasyPanel cargará un formulario con parámetros del template. Complétalos:

Parámetros habituales (pueden variar ligeramente según template):

- Nombre de la app: p. ej.,

wireguard-easy. - Dominio/host (WG_HOST): tu dominio (

vpn.midominio.com) o IP pública del servidor. - Contraseña del panel: password para acceder a la interfaz de WireGuard Easy.

- Puerto UDP (WG_PORT): por defecto 51820 (puedes cambiarlo si lo deseas).

- Subred VPN (WG_DEFAULT_ADDRESS / Address): p. ej.,

10.8.0.0/24. - DNS por defecto (WG_DEFAULT_DNS): p. ej.,

1.1.1.1o el DNS de tu red interna. - Keepalive (WG_PERSISTENT_KEEPALIVE): p. ej.,

25para mejorar estabilidad tras NAT. - MTU (opcional): déjalo por defecto salvo que sepas que tu red necesita ajuste.

Consejo: si vas a usar dominio, crea antes el registro DNS A/AAAA apuntando a la IP del servidor. Si usas IP, indícala tal cual en

WG_HOST.

Ajustes de red y seguridad en el template

En la sección de Recursos/Red del template:

- Capacidades del contenedor: habilita

NET_ADMIN(necesaria para gestionar interfaces de red dentro del contenedor). - Dispositivos: monta

/dev/net/tun(el device de tunelización que usa WireGuard). - Reenvío IP (host): asegúrate de que el host permite forwarding. Si el template lo expone como sysctl, actívalo; si no, puedes habilitarlo en el sistema:

- IPv4:

net.ipv4.ip_forward = 1 - (Opcional) IPv6:

net.ipv6.conf.all.forwarding = 1

- IPv4:

- Volúmenes/persistencia: mapea un volumen para

/etc/wireguard. Así, aunque actualices o redeployes, no pierdes claves y configuraciones.

En Hosting TG entregamos el firewall del servidor listo para permitir el UDP 51820 (o el que definas) y el acceso web al panel. Si lo prefieres cerrado por defecto, lo abrimos bajo solicitud.

Despliegue

- Revisa el resumen de parámetros.

- Pulsa Deploy / Desplegar. EasyPanel lanzará el contenedor y aplicará las variables.

- Abre la consola de logs para comprobar:

- Carga sin errores.

- Mensaje indicando que el servicio WireGuard está arriba.

- URL del panel web de WireGuard Easy (EasyPanel la muestra y/o la puedes abrir con un botón “Open”).

Si algo falla en el primer arranque, suele deberse a permisos de red (capabilities), falta de

tuno un puerto ya ocupado. Corrige y re-despliega.

Primer acceso al panel de WireGuard Easy

- Abre la URL del panel (la que te da EasyPanel tras el despliegue o la que configuraste con tu dominio).

- Inicia sesión con la contraseña que definiste en el template.

- Verás el dashboard con:

- Estado del servidor.

- Estadísticas de tráfico (si el template las expone).

- Sección de Peers/Clientes (añadir, editar, desactivar, eliminar).

- Ajustes generales (subred, DNS, puerto, etc., dependiendo de lo que permita el template).

Crear tu primer peer (cliente) en 30 segundos

- Haz clic en Add Peer / Añadir cliente.

- Asigna un nombre (p. ej.,

movil-juanoportatil-lena). - El panel genera claves y asigna la IP (por ejemplo

10.8.0.2). - Pulsa Guardar: ya tienes el peer listo y visible en la lista.

- Descarga el archivo

.confo muestra el código QR.

Instalar el cliente:

- Móvil (Android/iOS): abre la app oficial WireGuard, pulsa “+” → Escanear QR, nómbralo y activar.

- Escritorio (Windows/macOS/Linux): importa el

.conf→ Activar.

En la práctica, el flujo QR + toggle de activación es lo que hace que WireGuard “se sienta” como si tus dispositivos estuviesen en la misma red local. Y si un empleado deja de necesitar acceso, desactivas o borras su peer desde el panel en un clic.

Pruebas de verificación (paso imprescindible)

- Ping a la IP del servidor VPN (p. ej.,

10.8.0.1). - Ping o acceso por IP a un recurso interno (NAS, servidor, etc.).

- Si por IP funciona pero por nombre no, revisa el DNS configurado para los clientes.

- Comprueba rutas: si quieres que TODO el tráfico salga por la VPN, configura

AllowedIPs = 0.0.0.0/0, ::/0en el peer. Si solo quieres la LAN remota, usa tu subred (p. ej.,10.8.0.0/24+ las redes internas necesarias). - En el panel, verifica tráfico TX/RX del peer recién creado.

Operación diaria y buenas prácticas

- Alta/baja/pausa de peers desde el panel en segundos (ideal para accesos temporales).

- Rotación de claves periódica para peers sensibles.

- Backups del volumen de

/etc/wireguard(claves y perfiles). - Cambiar puerto UDP si tu ISP hace shaping del 51820 (elige uno alto aleatorio).

- Keepalive en móviles (25 s) para mejorar estabilidad tras NAT.

- Actualizaciones: EasyPanel te permite redeploy del template para aplicar nuevas imágenes; al tener volumen persistente, no pierdes la configuración.

¿IP pública, CG-NAT o doble NAT?

- Si tu conexión no expone puertos (CG-NAT), plantéate usar un VPS como servidor WireGuard Easy y conectar ahí tus clientes/sedes.

- Con doble NAT, abre el UDP en ambos routers o pon el primero en modo bridge.

- Usar dominio suele simplificar el cliente móvil si cambia la IP.

Añadir clientes con panel web (WireGuard Easy / Wireguard-UI)

Si buscas rapidez y menos fricción, un panel web es tu amigo. En mi caso he usado servidores con EasyPanel que permiten instalar “WireGuard Easy” con un template 1-click. Literalmente, pulsas, esperas y tienes:

- Interfaz web protegida por credenciales.

- Alta/baja de peers con un formulario.

- Códigos QR para móviles y descarga de archivos

.conf. - Botones para activar/desactivar conexiones sin tocar el servidor por consola.

Flujo típico:

- Instalas el template (1-click).

- Entras al panel, defines la subred (p. ej. 10.8.0.0/24) y el puerto UDP.

- Creas un peer: el panel genera claves, asigna la IP (10.8.0.x) y te muestra el QR.

- Escaneas el QR desde el móvil o descargas el

.confpara escritorio. - Si algo no navega, revisas AllowedIPs (para decidir full tunnel vs split-tunnel) y el DNS.

Cuando tengo que dar acceso temporal a alguien, el panel me permite revocar o desactivar un peer al instante, sin editar ficheros. Para equipos pequeños o pymes es un salvavidas.

WireGuard en el móvil (Android/iOS) y en escritorio (Windows/macOS/Linux)

La experiencia móvil es donde WireGuard brilla. Abres la app oficial, escaneas el QR del panel o importas el archivo .conf y listo. Yo lo llevo siempre en el móvil porque así puedo acceder a mis recursos como si estuviera en la oficina: NAS, impresoras, servidores o incluso domótica. En viajes, la reconexión tras bloquear/desbloquear la pantalla es muy rápida y casi ni lo notas.

Buenas prácticas móviles:

- Activa On-Demand (o similar) si tu plataforma lo permite para levantar el túnel en redes no confiables.

- Usa PersistentKeepalive = 25 para mantener el NAT vivo.

- Si quieres ahorrar datos, configura split-tunnel y enruta solo la subred remota (

AllowedIPs = 10.8.0.0/24) en lugar de todo Internet.

En escritorio, los clientes oficiales para Windows/macOS/Linux son igual de sencillos: importas .conf, verificas el servidor DNS y pruebas con ping a una IP remota de tu LAN. Si “resuelve” pero no navegas por nombre, revisa el DNS del perfil.

Buenas prácticas de seguridad y rendimiento

- Rotación de claves periódica en peers críticos.

- Puertos aleatorios en UDP para reducir patrones (no te cases con 51820 si no hace falta).

- Firewall: restringe el puerto UDP a IPs de confianza cuando sea posible.

- Split-tunnel con cabeza: si solo quieres acceso a tu red, limita

AllowedIPsa tu subred; si quieres salida a Internet “desde la oficina”, usa0.0.0.0/0. - DNS interno: si tu objetivo es acceder por nombre a máquinas remotas, define un DNS accesible por la VPN (o usa un DNS filtrado tipo Pi-hole).

- Logs y métricas:

wg showte da bytes TX/RX y estado de handshakes. Úsalo para detectar peers “muditos”. - Persistencia: habilita

wg-quick@wg0al arranque y monitorea el servicio (systemd). - Backups seguros**:** guarda claves y

wg0.confcifrados; la pérdida de la private key de servidor implica reprovisionar.

Desde mi experiencia, WireGuard es rápido y sin caídas cuando mantienes estas prácticas y evitas configuraciones “misteriosas”. La simplicidad ayuda: menos piezas, menos fallos.

Solución de problemas comunes (handshake, rutas, DNS, doble NAT)

No hay handshake

- Revisa que el puerto UDP esté abierto y mapeado al host correcto.

- Comprueba claves: un typo en

PublicKey/PrivateKeyrompe todo. - Asegúrate de que Endpoint apunta a tu IP/host público correcto y que el ISP no bloquea UDP.

Hay handshake, pero no hay tráfico

- Revisa AllowedIPs: en el servidor, cada peer debe tener su

/32. En el cliente, define qué redes enrutarás. - Verifica NAT/forwarding en el servidor (¿aplicaste MASQUERADE y

ip_forward?). - Comprueba el firewall de la máquina destino dentro de la red remota.

Navega por IP pero no por nombre

- DNS mal configurado en el perfil. Define

DNS =y asegúrate de que ese DNS responde a través del túnel.

CG-NAT / Doble NAT

- Si no puedes exponer el puerto, usa un VPS como servidor (o relay) y conecta tus sedes y clientes a él.

- En doble NAT, abre/reenruta el puerto en ambos routers o derriba el primero a bridge.

Cortes aleatorios en móvil

- Sube PersistentKeepalive (20–30 s).

- Cambia a otro puerto UDP si sospechas de shaping del ISP.

Casos de uso reales (empresa y hogar)

- Acceso remoto seguro a intranets, ERPs, cámaras, NAS.

- Teletrabajo sin dolor: la conexión se siente fluida por la baja latencia.

- Interconexión de sedes (site-to-site) con routers o pequeños equipos Linux.

- Home-lab y domótica: controla todo “como si estuvieras en casa”, también desde el móvil.

- Accesos temporales: con panel (tipo WireGuard Easy), das alta/baja a contratistas con un clic.

- Salidas a Internet desde la oficina (full tunnel) para unificar políticas de filtrado.

En mi caso, se ha convertido en esencial para cubrir la seguridad de cualquier empresa o usuario que requiera acceso estable y sencillo sin sacrificar rendimiento.

FAQs de implementación

¿WireGuard es más rápido que otras VPN?

En la práctica, suele ofrecer latencia menor y throughput alto gracias a su diseño minimalista y al uso eficiente de UDP.

¿Puedo usarlo desde el móvil?

Sí, y muy bien. Importas el QR y tienes acceso a tu red como si fuera local.

¿Qué pasa si mi ISP me pone en CG-NAT?

No podrás abrir puertos hacia tu servidor doméstico. Soluciones: IP pública, VPS o relé intermedio.

¿Necesito un DNS especial?

No es obligatorio, pero si deseas resolver nombres internos, configura un DNS accesible por la VPN.

¿Panel o manual?

Para aprender, manual. Para operar con equipo y no técnicos, panel (WireGuard Easy): alta/baja de peers, QR, y gestión en 1-click. En mi experiencia, reduce errores y acelera despliegues.

Opinión Personal

WireGuard, para mí, es la VPN que mejor equilibra velocidad, seguridad y simplicidad. Siempre que la he desplegado, el resultado ha sido estable y sin caídas, con una configuración tan limpia que es difícil volver a soluciones más pesadas. ¿El “pero”? La instalación manual puede atragantarse a perfiles nóveles: claves, wg0.conf, NAT y rutas no son conceptos amigables para todo el mundo.

Ahí es donde brilla el enfoque 1-clic. Con EasyPanel y el template WireGuard Easy, literalmente pasas de cero a una VPN usable en minutos: panel web, creación de peers, QR para móviles, y botones para activar/desactivar accesos sin tocar consola. Si además contratas en Hosting TG, ya hay servidores con EasyPanel que traen esta auto-instalación lista de fábrica: menos fricción, menos errores y más foco en lo que importa—trabajar.

En el día a día, usar la app móvil y entrar “como si estuvieras en la LAN” es un antes y un después: NAS, cámaras, servidor de archivos o escritorio remoto, todo fluye con latencia baja. Para pymes y home labs, la combinación WireGuard + EasyPanel es, honestamente, una ganancia de tiempo y fiabilidad.

En resumen: si te gusta controlar cada tornillo, el camino manual te encantará; si priorizas rapidez operativa y quieres delegar la complejidad, la instalación 1-clic con EasyPanel (y el panel de WireGuard Easy) es la jugada inteligente.

¿Tú qué opinas? Cuéntame en comentarios:

- ¿Manual o 1-clic con EasyPanel?

- ¿Full tunnel o split-tunnel en tus clientes?

- ¿Has peleado con CG-NAT y cómo lo resolviste?

Tu experiencia puede ayudar a otros—¡te leo! 🙌