Qué es DMARC y por qué es innegociable

DMARC (Domain-based Message Authentication, Reporting & Conformance) es la “regla de la casa” que le dices a Internet para tratar los mensajes que usan tu dominio: si deben aceptarse, ponerse en cuarentena o rechazarse cuando SPF y/o DKIM no se alinean con el dominio visible en el From. Traducido: evita que cualquiera se haga pasar por tu marca con tu mismo dominio (spoofing) y te da informes para ver quién está enviando en tu nombre.

¿Por qué es innegociable? Porque el correo corporativo sigue siendo la vía preferida para el fraude y el phishing. Sin una política DMARC bien cerrada, separar lo legítimo de lo malicioso es apostar a ciegas. Además de proteger la reputación del dominio (entregabilidad + marca), DMARC te da trazabilidad: ves IPs, fuentes y volúmenes, y puedes actuar.

TIP: Puedes comprobar cualquier registro DMARC utilizando dnschecker y seleccionando registros TXT

Puntos clave que justifican implantarlo ya:

- Bloquea intentos de suplantación directa del dominio (el clásico “CEO@tudominio.com” falso).

- Alinea seguridad con negocio: menos riesgo, mejor entregabilidad a medio plazo.

- Te ofrece informes agregados (rua) y, si decides activarlos, forenses (ruf) para saber qué pasa con tu correo en el mundo real.

- No requiere cambiar tu plataforma de email: se publica vía DNS como un registro TXT.

Para mí, DMARC es mínimo vital: protege marca y frena fraudes dirigidos a empleados y clientes.

Cómo funciona DMARC con SPF y DKIM (y qué significa la alineación)

DMARC no funciona solo. Se apoya en:

- SPF: autoriza qué servidores pueden enviar correo en nombre de tu dominio. Se valida contra el Return-Path/Envelope From.

- DKIM: firma criptográfica del mensaje con un dominio (d=) y selector (s=), de modo que el receptor verifica que el contenido no se ha manipulado.

Alineación (la palabra mágica): DMARC exige que el dominio del From “coincida” con el dominio de SPF y/o DKIM:

- Alineación relajada (r): subdominio cuenta como alineado.

ventas.midominio.comalinea conmidominio.com. - Alineación estricta (s): debe ser exactamente el mismo dominio.

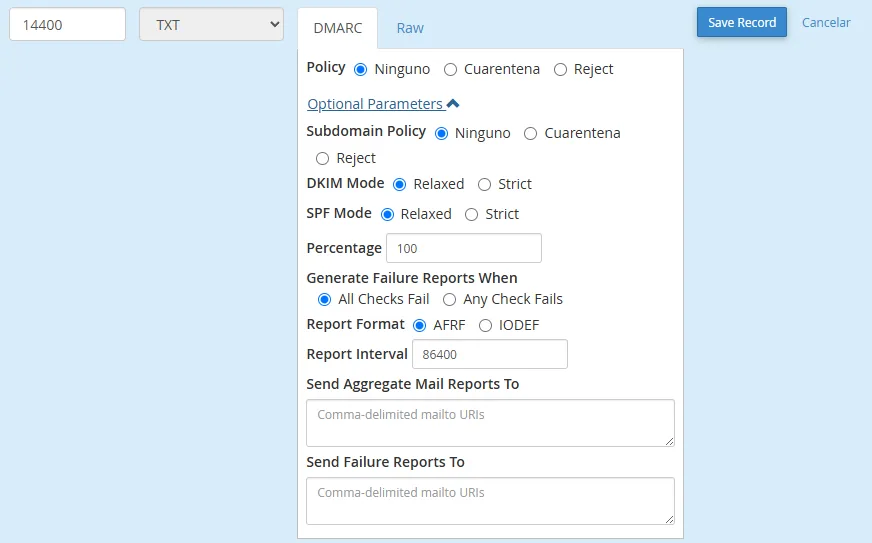

Parámetros clave en DMARC:

adkimyaspf: eligen s (estricto) o r (relajado).p: política (none, quarantine, reject).sp: política para subdominios.pct: porcentaje de mensajes a los que aplicar la política (útil para despliegue gradual).rua/ruf: a dónde enviar informes.

Regla de oro: o SPF alinea, o DKIM alinea (con uno basta) para que el mensaje pase DMARC. Si ninguno alinea, se aplica tu política.

Políticas DMARC: de p=none a p=reject sin romper la entregabilidad

Pasar de observación a bloqueo se hace por etapas:

p=none(solo monitorizar)

Recoges datos (quién envía, desde dónde, qué falla). No tocas la entregabilidad.

Útil para descubrir remitentes de terceros (CRM, herramientas de marketing, facturación, ATS, etc.).p=quarantine(cuarentena)

Empiezas a frenar lo que no alinea. Puedes combinarlo conpct=25/50/75para rodaje.

Ideal cuando ya tienes mapeado el 80–90% de fuentes legítimas.p=reject(rechazo total)

Cierra la puerta. Recomendado cuando todo tu tráfico legítimo alinea de forma consistente durante varias semanas.

Árbol de decisión (texto):

- ¿Tienes inventario de todas las fuentes que envían en tu nombre?

- No →

p=none+ informes (rua) + inventariado. - Sí → ¿Ves fallos puntuales?

- Sí → Corrige alineación → sube a

quarantineconpctgradual. - No → Sube a

rejecty monitoriza.

- Sí → Corrige alineación → sube a

- No →

“Hoy no envías correos: construyes confianza mensaje a mensaje”. El salto a

rejectes cuando ya puedes prometer esa confianza a tus destinatarios sin sustos.

Crear tu registro DMARC TXT paso a paso (con ejemplos reales)

- Define tu buzón de informes (suele ser un alias):

dmarc@tudominio.com. - Elige la política inicial (

p=none). - Activa informes agregados (

rua) y, si procede, forenses (ruf). - Marca alineación (empieza relajada:

adkim=r; aspf=r) y endurécelas después. - Publica en DNS en

_dmarc.tudominio.comcomo TXT.

Ejemplo base (monitorización):

Host: _dmarc.tudominio.com

TXT: v=DMARC1; p=none; rua=mailto:dmarc@tudominio.com; fo=1; aspf=r; adkim=r; pct=100

Ejemplo paso intermedio (cuarentena 50% + subdominios):

v=DMARC1; p=quarantine; sp=quarantine; pct=50; rua=mailto:dmarc@tudominio.com; fo=1; aspf=s; adkim=s

Ejemplo final (rechazo total):

v=DMARC1; p=reject; sp=reject; pct=100; rua=mailto:dmarc@tudominio.com; fo=1; aspf=s; adkim=s

Buenas prácticas rápidas

- Empieza con

rua(agregados). Activarufsolo si sabes gestionarlos (volumen y privacidad). - Usa

pctpara avanzar por tramos y evita “apagones”. - Endurece alineación (

s) cuando ya controles tus remitentes.

Informes DMARC (rua/ruf): leer, interpretar y decidir acciones

Informes agregados (rua): llegan como XML comprimidos (diarios o por ventana de tiempo) y resumen quién envía con tu dominio, desde qué IPs/ASNs, con qué resultados SPF/DKIM/DMARC y volúmenes.

¿Qué mirar primero?

- Fuentes nuevas con alto volumen y fail sistemático.

- Remitentes legítimos que envían pero no alinean (pistas de mal config).

- Tendencia de fails vs passes semana a semana.

Informes forenses (ruf): copias parciales por evento de fallo. Útiles para casos puntuales, pero pueden ser ruidosos. Actívalos si tienes un proceso claro de análisis.

Decisiones típicas:

- Autorizar un tercero (configurar su DKIM y/o SPF con tu dominio).

- Endurecer alineación (

adkim/aspf=s) una vez estable. - Ajustar

sppara subdominios con usos distintos (p. ej., marketing enmail.tu…).

“Sin una política de DMARC correctamente implementada, resulta casi imposible distinguir un correo legítimo de uno malicioso”. Los informes son tu radar para separar trigo de paja.

Errores comunes y cómo solucionarlos (alineación, subdominios, terceros)

- Confundir “pasar SPF/DKIM” con alinear: puede pasar SPF pero no alinear si el dominio del Return-Path no coincide (según modo r/s) con el From.

Solución: asegúrate de que el proveedor envía con Return-Path en tu dominio o firma DKIM con tu dominio (d=). - DKIM firmado por el proveedor (d=proveedor.com) y From en tu dominio → no alinea.

Solución: pide DKIM propio (d=tudominio.com) con selector dedicado. - SPF demasiado largo (más de 10 lookups) → fallos intermitentes.

Solución: consolida includes, elimina obsoletos, usa subdominios dedicados por proveedor si complica. - Subdominios con usos distintos y una única política en el dominio raíz.

Solución: usasppara política global de subdominios o crea registros DMARC específicos por subdominio crítico. - Terceros no inventariados (p. ej., herramienta de RR. HH. que envía notificaciones).

Solución: inventariado trimestral; cruza facturación SaaS + cabeceras de correo. - Confiar en DMARC contra “display name spoofing”: DMARC no valida el nombre visible (“Juan Pérez – Banco X”).

Solución: formación al usuario y filtros adicionales; evalúa BIMI para identidad visual cuando DMARC está enreject/quarantine.

DMARC para dominios que no envían correo (configuración recomendada)

Para dominios “de marca” o parked que no deberían enviar emails, lo sensato es cerrar a cal y canto:

- SPF:

v=spf1 -all - DMARC:

p=reject; sp=reject - MX: opcionalmente nulo o mínimo (según tu política de recepción)

Ejemplo:

v=DMARC1; p=reject; sp=reject; pct=100; rua=mailto:dmarc@tudominio.com; aspf=s; adkim=s

Así, cualquier intento de usar ese dominio para enviar será rechazado en destino. Útil para evitar fraudes en dominios similares a la marca y subdominios “olvidados”.

Medir el éxito: KPIs de seguridad y reputación de dominio

La seguridad también se gestiona con datos. KPIs útiles:

- Cobertura de autenticación: % de mensajes legítimos que pasan y alinean (por origen y total).

- Reducción de fails DMARC mes a mes (y su mix por origen).

- Porcentaje bajo política (

pct) y tiempo en cada fase (none → quarantine → reject). - Fuentes autorizadas mapeadas vs detectadas en informes (gap ≤5% es objetivo realista).

- Quejas/Spam rate y entregabilidad en principales ISPs, antes/después.

- Incidentes de spoofing del dominio reportados por usuarios/CS.

Consejo operativo: mantén un tablero mensual (informe ejecutivo + técnico) con top 10 fuentes por volumen, top 10 por fallos y acciones tomadas.

Plantillas de políticas DMARC para distintos escenarios

A) Empresa que empieza (monitoriza 30 días)

v=DMARC1; p=none; rua=mailto:dmarc@tudominio.com; fo=1; aspf=r; adkim=r; pct=100

Cuándo usar: primer mes. Meta: inventariar 100% de remitentes.

B) Transición segura (cuarentena gradual)

v=DMARC1; p=quarantine; sp=quarantine; rua=mailto:dmarc@tudominio.com; fo=1; aspf=s; adkim=s; pct=50

Cuándo usar: mes 2–3. Meta: fallos <2% y sin impactos en correo legítimo.

C) Endurecimiento final (rechazo total)

v=DMARC1; p=reject; sp=reject; rua=mailto:dmarc@tudominio.com; fo=1; aspf=s; adkim=s; pct=100

uándo usar: después de 2–4 semanas con fallos residuales y fuentes controladas.

D) Multi-dominio / marcas

- Dominio raíz más conservador; subdominios operativos con

sp=rejecty registros propios afinados por cada unidad de negocio.

“Sin una política DMARC correctamente implementada… deja la puerta abierta a fraudes como el phishing o la suplantación.” Aquí es donde un árbol de decisión y estas plantillas te ahorran semanas.

FAQs sobre DMARC

¿Qué hace exactamente la política p?

Define qué hacer con mensajes que no pasan/alian: nada (none), cuarentena (quarantine) o rechazo (reject). sp replica esto para subdominios.

¿Qué son adkim y aspf?

Controlan la alineación de DKIM y SPF: r (relajada) o s (estricta). Empieza relajado y endurece cuando tengas controladas las fuentes.

¿Cómo paso de p=none a p=reject sin romper nada?

Hazlo por fases: usa pct, analiza informes, corrige remitentes que no alinean, sube a quarantine, valida estabilidad y finalmente reject.

Mis correos legítimos fallan DMARC. ¿Por qué?

Suele ser desalineación: DKIM firmado por el dominio del proveedor, Return-Path de un tercero o subdominios no cubiertos. Pide DKIM propio y/o ajusta SPF y sp.

¿DMARC detiene el “display name spoofing”?

No. Valida dominios, no nombres visibles. Complementa con formación y políticas anti-fraude; considera BIMI cuando tengas DMARC en cuarentena/rechazo.

Sobre DMARC

Si tuviera que condensarlo: DMARC no es opcional. Es higiene básica de seguridad y reputación. Empieza midiendo (none), corrige (alineación), y cierra (reject) cuando controles tus fuentes. Con informes bien leídos y una transición por etapas, blindas el dominio sin sacrificar negocio. Para mí, DMARC es el mínimo vital para enviar con confianza.

Opinión Personal

La mayoría de las empresas siguen tratando el correo como un canal “de toda la vida”, cuando en realidad es la autopista favorita del atacante. En mi experiencia, sin una política DMARC bien cerrada es casi imposible separar lo legítimo de lo malicioso: cualquiera puede intentar firmar como tu dominio y, si no pones reglas, el receptor decide por ti. Para mí, DMARC no es un extra técnico; es higiene básica de marca. Protege tu reputación, reduce fraudes y, sobre todo, construye confianza mensaje a mensaje.

¿Objeciones típicas? “Es complejo”, “puede romper entregabilidad”. Se entiende. Por eso existe el despliegue por fases: empieza en p=none, inventaría remitentes, alinea SPF/DKIM y sube a quarantine con pct gradual antes de ir a reject. Con datos en mano (informes rua/ruf), la conversación deja de ser opinión y pasa a ser gestión.

Mi postura es clara: posponer DMARC es aceptar riesgos innecesarios. Si envías con tu dominio, también debes responsabilizarte de cómo lo usan terceros. Hoy no se trata solo de entregar correos; se trata de demostrar que eres tú quien los envía.

¿Tú cómo lo ves? ¿Dónde estás en el camino none → quarantine → reject? ¿Qué te frena: falta de inventario, miedo a rebotes, o coordinación con proveedores? Déjame tus dudas, aciertos o tropiezos en los comentarios y lo resolvemos juntos.