OpenVPN 2.7 me huele a esas versiones que no vienen a “reinventar la rueda”, pero sí a reforzar lo que de verdad importa cuando la VPN deja de ser un experimento y pasa a ser infraestructura: flexibilidad, compatibilidad y rendimiento de verdad en entornos exigentes. Y eso, para mí, vale más que una lista de features “bonitas”.

En esta guía te cuento qué trae OpenVPN 2.7, qué novedades importan en la práctica (multi-socket, DNS en cliente, Windows, DCO, TLS 1.3/mbedTLS…), y te dejo una checklist de actualización para pasar de 2.6 a 2.7 sin dramas.

Qué es OpenVPN 2.7

OpenVPN 2.7 es una actualización que pone el foco en lo que suele doler en producción:

- Escenarios complejos (varias IP/puertos, redundancia, híbridos TCP/UDP).

- Resolución DNS del lado cliente (split tunneling, dominios internos, fugas raras).

- Mejoras reales en Windows (donde OpenVPN se usa muchísimo, pero puede ser “delicado”).

- Rendimiento con DCO (Data Channel Offload), que acerca OpenVPN a lo que hoy se espera en túneles de alto tráfico.

En mi caso, lo que más me convence de OpenVPN 2.7 es justo eso: no es “marketing”, es una versión que afina tornillos donde suele haber fricción de verdad.

Novedad: multi-socket en servidor (multi-IP, multi-puerto, multi-protocolo)

Casos típicos: redundancia, varias IP públicas, híbrido TCP/UDP

El soporte para múltiples sockets puede sonar a detalle técnico, pero cuando has administrado OpenVPN en serio, sabes que aquí hay oro.

Yo lo veo clarísimo en escenarios como:

- Servidores con varias IP (por ejemplo, IP pública + IP secundaria, o interfaces separadas).

- Escuchar en múltiples puertos (para segmentar clientes, “rotar” puertos, o convivir con firewalls).

- Montajes híbridos UDP/TCP (UDP por rendimiento, TCP como plan B donde UDP está capado).

- Redundancia más fácil sin duplicar “servidores OpenVPN” ni multiplicar configs.

Qué problema te ahorra frente a “levantar varios servidores”

Antes, si querías atender varios endpoints (IP/puerto/protocolo) de forma limpia, terminabas:

- clonando configs,

- levantando varias instancias,

- y complicándote la vida con mantenimiento, logs y troubleshooting.

Con multi-socket, el servidor se vuelve más “adaptable” a infraestructuras modernas. Y esto enlaza con lo que comentabas: ya no se trata de montar un servidor OpenVPN “que funcione”, sino uno que encaje en un entorno real sin convertirse en un Frankenstein.

DNS del cliente por fin bien resuelto (y por qué antes daba guerra)

Si hay un área donde OpenVPN podía darte “cosas raras”, es el DNS en cliente. Y en entornos empresariales esto es un clásico: resoluciones internas, políticas, split tunneling, aplicaciones que dependen de dominios internos, etc.

En tu experiencia lo describías perfecto: menos problemas raros, menos fugas de DNS y una experiencia más sólida. Justo ahí es donde OpenVPN 2.7 aprieta.

Split DNS en Windows: cuándo te salva la vida

Split DNS es el típico “mejor no lo toques si no te hace falta… pero cuando te hace falta, lo necesitas YA”.

Ejemplos de cuándo te salva:

- Quieres que

*.empresa.localresuelva por DNS interno solo dentro del túnel, pero el resto vaya por tu DNS normal. - Estás con split tunneling y necesitas que ciertas apps consulten recursos privados sin “romper” la navegación pública.

- Hay portátiles corporativos con políticas estrictas y no quieres que todo el tráfico DNS se vaya por donde no toca.

OpenVPN 2.7 mejora este apartado en Windows, y para equipos mixtos (Linux en servidores + Windows en endpoints) esto es un upgrade con impacto directo en soporte y tickets.

DNSSEC: qué aporta y qué no (expectativas realistas)

DNSSEC no es “magia”, pero aporta integridad de ciertas respuestas DNS. Lo importante aquí no es prometer “invulnerabilidad”, sino que OpenVPN 2.7 refuerza el camino para que el cliente gestione DNS de forma más seria y predecible.

Windows en OpenVPN 2.7: cambios que se notan en empresa

Aquí OpenVPN 2.7 no se olvida del mundo real: muchas empresas tienen puestos Windows conectándose a redes privadas, y si esto falla… lo notas en minutos.

En tu caso lo decías tal cual: “no todo el mundo usa Linux”. Y totalmente. Por eso, que haya mejoras específicas en Windows no es un “extra”, es prioritario.

block-local con WFP: control más serio

La integración con Windows Filtering Platform (WFP) permite aplicar controles de tráfico más coherentes con el ecosistema Windows, especialmente en escenarios donde quieres minimizar fugas o rutas raras.

Servicio con menos privilegios + adaptadores bajo demanda

Menos privilegios en servicios = menos superficie de ataque y menos “cosas raras” en entornos securizados.

Y lo de adaptadores on-demand, para muchos, se traduce en menos fricción y menos conflictos en máquinas donde conviven varias VPNs o software de seguridad.

Drivers: win-dco, tap-windows6 y el impacto del cambio

Aquí el punto práctico es: al actualizar, revisa qué driver usas y qué driver te conviene en tu entorno. DCO (en Windows a través de win-dco) puede ser un salto importante, pero siempre hay que validarlo con tu parque de equipos, políticas y software de seguridad.

Rendimiento: OpenVPN DCO

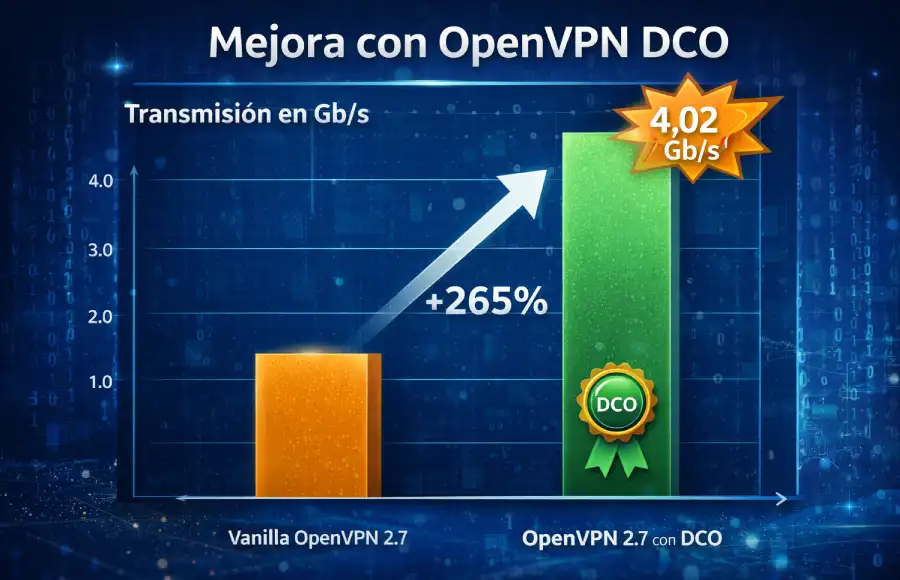

Si hay una “estrella” de OpenVPN 2.7 para quien mueve tráfico de verdad, es DCO (Data Channel Offload).

Lo que me gusta de este cambio es que OpenVPN históricamente ha sido robusto, pero a veces no era “el más rápido” frente a alternativas modernas. Con DCO, OpenVPN empieza a acercarse mucho más a lo que hoy esperamos cuando hablamos de VPNs con carga alta.

Qué es DCO (offload al kernel) y por qué acelera

Sin ponernos demasiado finos: DCO permite que parte del trabajo pesado del canal de datos se gestione de forma más eficiente (más cerca del kernel / menos overhead). El resultado típico: más throughput, menor consumo en CPU en ciertos escenarios y mejor escalado.

¿Cuándo notarás la mejora y cuándo no?

Lo notarás más si:

- Tienes enlaces rápidos (fibra “seria”, datacenter, 10GbE, etc.).

- Manejas muchas conexiones o mucho volumen.

- Tu cuello de botella era CPU/overhead, no la red.

Lo notarás menos si:

- Tu límite real es la línea/ISP.

- El hardware es muy justito o el escenario está dominado por latencia externa.

- El tuning era deficiente y antes estabas dejando rendimiento en la mesa por configuración.

Recomendación práctica: cómo decidir si activar DCO

Mi regla simple:

- Si estás en entorno exigente (empresa / alto tráfico / muchos usuarios), pruébalo con un piloto.

- Si tu prioridad es estabilidad total y no necesitas exprimir rendimiento, puedes actualizar a 2.7 y dejar DCO como “fase 2”.

Seguridad y canal de datos: lo que cambia “por debajo”

Otra cosa que me deja buen sabor con OpenVPN 2.7 es que se nota una mentalidad “profesional”: reforzar seguridad sin depender de parches raros o soluciones externas.

TLS 1.3 + mbedTLS moderno: por qué es importante

TLS 1.3 es el estándar moderno para handshake y seguridad de transporte. Que OpenVPN 2.7 mejore soporte con librerías actuales (mbedTLS moderno) significa menos deuda técnica y un stack más alineado con prácticas actuales.

Límite de uso de AES-GCM y renegociación automática

AES-GCM es muy usado, pero hay consideraciones de seguridad sobre cuánto volumen cifrar con una misma clave/nonce. Que el software meta límites/renegociación automática reduce riesgos “silenciosos” que en producción nadie quiere descubrir tarde.

PUSH_UPDATE: actualizar rutas/DNS sin reconectar

Esto es de esas cosas que cuando lo necesitas, te cambia la vida: poder empujar cambios (rutas/DNS) a clientes sin tirar la sesión entera es oro en operaciones, cambios controlados y despliegues progresivos.

Checklist de actualización a OpenVPN 2.7 (sin sustos)

Antes de tocar nada: copias, compatibilidad, ventanas de mantenimiento

- Inventario rápido

- versión actual (2.5/2.6),

- SO servidor y clientes,

- drivers (Windows),

- uso de UDP/TCP, cifrados, auth, rutas, DNS, split tunneling.

- Backups

- config del servidor,

- PKI/certs/keys,

- scripts (up/down),

- archivos de clientes (

.ovpn) y plantillas.

- Ventana de cambio

- define piloto: 1 servidor / 1 grupo de usuarios,

- rollback claro.

Qué probar después (DNS, rutas, rendimiento, logs)

- Conectividad básica + recursos internos

- Resolución DNS interna y externa (con split tunneling si aplica)

- Rutas empujadas (y que no se “pisen” con otras VPN)

- Rendimiento: test antes/después (iperf si puedes)

- Logs: busca warnings nuevos y comportamientos anómalos

Problemas típicos y cómo diagnosticarlos rápido

- “Conecta pero no resuelve DNS”: mira qué DNS está usando el cliente y cómo se empuja.

- “Conecta pero no llega a recursos”: revisa rutas, firewall, y si hay conflictos con otras VPN.

- “Rendimiento peor”: valida si hay cuello de botella real (CPU, MTU, cifrado, red) y si DCO aplica en tu caso.

¿Merece la pena actualizar? (por perfiles)

Si tienes Windows en clientes: sí, por estabilidad y DNS

Si tu parque tiene Windows, 2.7 trae mejoras que reducen el típico soporte “es que a este equipo le falla pero a otro no”.

Si mueves mucho tráfico: sí, por DCO

En entornos con volumen, DCO puede ser el salto que te faltaba para que OpenVPN no se quede atrás.

Si estás “bien” en 2.6: cuándo esperar

Si todo va estable, no tienes dolores con DNS, y no necesitas rendimiento extra, puedes planificar upgrade con calma. Pero yo lo haría igualmente con piloto, porque 2.7 “refuerza” cosas que en algún momento casi todos terminan tocando.

Preguntas frecuentes sobre OpenVPN 2.7

¿Qué trae OpenVPN 2.7 y para quién merece la pena?

Multi-socket, mejoras de DNS en cliente (especialmente Windows), foco en estabilidad y rendimiento con DCO, y refuerzos de seguridad modernos.

¿Qué es DCO y cuánto mejora el rendimiento?

Es una optimización del canal de datos para reducir overhead. La mejora depende del escenario: donde hay CPU/throughput como límite, suele notarse más.

¿Qué cambia en Windows?

Mejoras en control de tráfico (WFP), robustez del servicio, gestión de adaptadores y soporte más alineado con rendimiento (win-dco).

¿Cómo ayuda con problemas de DNS?

Mejora el control del DNS del lado cliente, incluyendo split DNS en Windows, reduciendo fugas y comportamientos inconsistentes.

¿Hay “breaking changes” al pasar de 2.6 a 2.7?

Puede haber cambios en comportamiento (sobre todo con drivers y DNS). Por eso el piloto y la checklist de pruebas son clave.

Sobre OpenVPN 2.7

OpenVPN 2.7 no viene a hacer ruido: viene a hacer trabajo. Y para una VPN profesional, eso es exactamente lo que quieres. En mi caso, lo que más pesa es que 2.7 se centra en lo que da problemas en la vida real: multi-socket para infra moderna, DNS del lado cliente para evitar tickets infinitos, Windows bien tratado y rendimiento con DCO para no quedarse atrás.

Opinión Personal

OpenVPN 2.7 me deja una sensación muy clara: el proyecto no está persiguiendo titulares, está persiguiendo solidez. Y en una VPN, para mí, eso es lo que separa una herramienta “que funciona” de una herramienta en la que te atreves a confiar cuando la red se pone seria.

Lo que más valoro es que hayan atacado puntos que en el día a día te hacen perder horas. El soporte de multi-socket, por ejemplo, suena técnico y ya… hasta que gestionas servidores con varias IP, puertos distintos, necesidades de redundancia o configuraciones híbridas UDP/TCP. Ahí, que OpenVPN sea más flexible no es un capricho: es menos complejidad, menos inventos y menos “parches” que solo entiende quien lo montó.

Y luego está el eterno tema del DNS del lado del cliente. Cualquiera que haya peleado con split tunneling, resoluciones internas o políticas corporativas sabe que el DNS es ese detalle que, cuando falla, lo rompe todo sin avisar. Que OpenVPN 2.7 ponga foco en esto (y especialmente en Windows) es, honestamente, una mejora que se traduce en menos tickets, menos fugas raras y una experiencia más coherente para el usuario final.

Pero si tengo que elegir un punto que “marca época”, es el rendimiento con DCO (Data Channel Offload). OpenVPN siempre me ha parecido una roca: robusto, probado, fiable. El “pero” era que a veces se quedaba detrás en velocidad frente a alternativas más nuevas. Con DCO, OpenVPN empieza a jugar con otra mentalidad: no solo seguridad y estabilidad, también rendimiento competitivo cuando hay tráfico de verdad.

Y para rematar, el salto en seguridad con TLS 1.3 y librerías modernas es justo lo que espero de un software que se toma en serio. No es una mejora que se vea con luces de neón, pero es la que te permite dormir tranquilo sabiendo que el proyecto evoluciona con criterio.

En resumen: OpenVPN 2.7 no es una versión “para presumir”. Es una versión para gente que administra redes, soporta usuarios, y quiere que la VPN sea un componente fiable, no una fuente de sorpresas.

¿Y tú qué opinas? ¿Ya probaste OpenVPN 2.7? ¿Te interesan más las mejoras de DNS/Windows o el salto de rendimiento con DCO?

👇 Déjame tu comentario con tu caso de uso (empresa/casa/routers, Windows/Linux, split tunneling sí/no) y lo comentamos.